Социал без демократии

19.10.12Одной из новых задач, всё чаще возлагаемых сегодня на отдел информационной безопасности является отслеживание негативных высказываний о компании, как внутри, так и снаружи. В первую очередь под контроль подпадают социальные сети. О них мы и будем говорить далее.

Невидимая граница

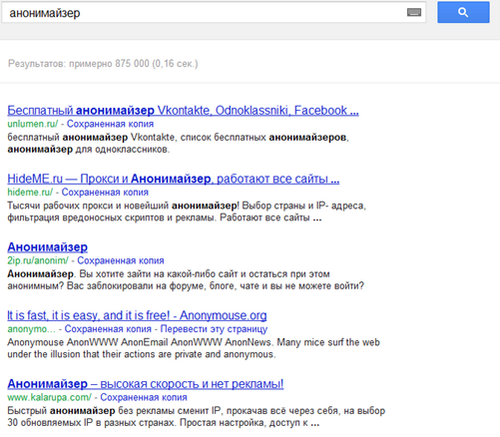

Если вам поставили задачу поставить на контроль использование в компании социальных сетей, не спешите вспоминать Сталина и его методы. Конечно, заблокировать доступ к ресурсу обычно проще всего, но вряд ли это хороший стратегический ход. Во-первых, этот «маневр» однозначно вызовет всплеск недовольства в коллективе. А во-вторых, никто не отменял анонимайзеры, которые, если вдуматься, могут в итоге сделать только хуже (именно их злоумышленники чаще всего используют для «угона» учётных данных пользователей). Тем не менее, если всё-таки было принято решение закрыть доступ к социальным сетям, для отдела ИБ появляется первая задача, заключающаяся в контроле за тем, как этот запрет сотрудники исполняют.

Рассмотрим реализацию задачи на примере «Контура информационной безопасности SearchInform». Для этого в AlertCenter настроим отслеживание в автоматическом режиме фактов использования анонимайзеров. Событие будет признаваться инцидентом в случае, если обнаружится совпадение доменного имени анонимайзера хотя бы с одним из перечисленных в списке.

Сам список должен быть составлен заранее. В простейшем варианте «подготовительный этап» выглядит так:

Казалось бы «все можно», но…

О недостатках «запретительного» подхода уже было сказано все, что нужно, поэтому рассмотрим другой вариант развития событий: пользоваться социальными сетями можно. Забегая вперед, скажем, что именно по этому пути предпочитают идти современные компании. Таким образом, запрещать не нужно, но нужно контролировать. Естественно, всю переписку пользователей читать не эффективно (а уж про этическую сторону и вовсе промолчим). Поэтому отделу ИБ важно понимать, какие риски для компании несет в себе использование социальных сетей. В первую очередь это угроза имиджу. Обиженный сотрудник может запросто пойти и оставить нелицеприятный отзыв о компании в группах, блогах или на форумах. Для предотвращения подобного сценария создаётся комплексный, или говоря в терминах AlertCenter «сложный», запрос, включающий в себя два условия:

1. Название компании и перечисление возможных производных от него.

2. Словарь негативных выражений (проще говоря, мат).

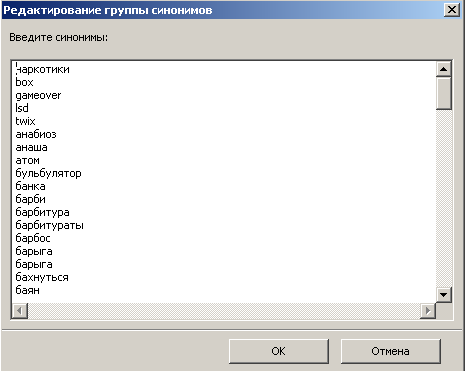

В целом же «тематические» словари в применении к соцсетям будут весьма полезны. С их помощью можно отслеживать общение на определенную тематику, которое хоть напрямую и не является угрозой ИБ компании, но может негативно сказаться на ее репутации в целом. Простой пример: сотрудника компании словили за распространение наркотиков. Прямого ущерба для компании нет, но репутация, что называется «подмочена». На скриншоте пример части словаря, который будет использован в запросе для выявления «наркоманских» разговоров.

Аналогичным образом можно отслеживать разговоры на тему терроризма, разжигания межнациональной розни, педофилии и т. п.

Неочевидные моменты

Хотелось бы остановиться и на паре неочевидных задач, которые сформировались относительно недавно. Первая связана с развитием функционала социальных сетей. Так, с некоторых пор «Вконтакте» разрешено пересылать различные документы. Потенциально – это канал утечки информации, поэтому служба безопасности должна учитывать и эту возможность. В принципе, для современных DLP-систем перехват подобных документов не составляет труда. Они будут перехвачены в виде POST-запроса, распознаны и проанализированы на предмет нарушения каких-либо заданных политик безопасности.

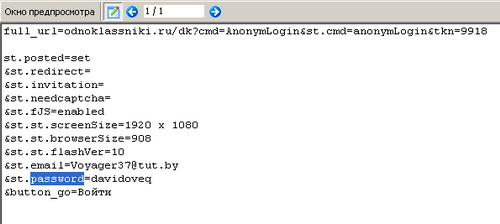

Другая неочевидная задача берёт своё начало в психологии (и скорее уже относится к паранойе, но раз в год и палка стреляет). Не секрет, что обычный человек не может помнить наизусть несколько десятков криптостойких паролей (а тем более периодически их менять). Поэтому нередки ситуации, когда люди используют одну и ту же пару «логин-пароль» на множестве ресурсов. В качестве профилактики можно провести сравнение пар, которые используются для доступа к рабочим ресурсам, и пар, которые используются для доступа к соцсетям. В случае совпадения одну из них рекомендуется заменить. Реализовать такое сравнение можно с помощью DLP-системы. Проанализировав POST-запросы на слова «password», «pass», «psw» и т. п., сопоставим найденные пары с парами от корпоративных ресурсов. Пример найденного POST-запроса на скриншоте.

Подводим итоги

Социальные сети плотно вошли в нашу жизнь, став для некоторых не только средством общения, но и новостным, развлекательным и рекламным ресурсом. Компании заводят корпоративные страницы, создают группы к событиям и многое другое. Все это выливается в дополнительную «головную боль» для отдела ИБ. Вместе с новым каналом утечки информации безопаснику добавились задачи, которые раньше решали маркетологи и HR-менеджеры. Тем не менее, при наличии соответствующих программных продуктов, эти задачи можно не только автоматизировать, но и существенно повысить их эффективность. Мониторинг отзывов и настроений сотрудников поможет прогнозировать ситуацию наперед и избегать конфликтов. А отсутствие «табу» на «любимых одноклассников» лишь повысит лояльность персонала.

Подготовил Алексей Дрозд, аналитик компании SearchInform.

Web-droid редактор

Не пропустите интересное!

Підписывайтесь на наши каналы и читайте анонсы хай-тек новостей, тестов и обзоров в удобном формате!

Обзор смартфона Oppo A6 Pro: амбициозный

Новый смартфон Oppo A6 Pro — телефон среднего уровня с функциональностью смартфонов премиум-класса. Производитель наделил его множеством характеристик, присущих более дорогим телефонам. Но не обошлось и без компромиссов. Как именно сбалансирован Oppo A6 Pro – расскажем в обзоре.

Выбор редакции 2025. Лучшие устройства года по версии hi-tech.ua

Лучшие игровые ноутбуки, мышки для работы, клавиатуры для игр, смартфоны и беспроводные наушники 2025 года. Среди них мы отметим самые интересные и те что можем рекомендовать купить.

OpenAI представила обновленную модель ChatGPT Images, работающую в 4 раза быстрее искусственный интеллект обновление

OpenAI начала развертывание новой версии инструмента ChatGPT Images, работающего на базе GPT-5.2. По данным компании, генерация изображений стала в 4 раза быстрее

LG представила телевизоры на матрице Micro RGB evo CES LG телевизор

LG представила новую серию телевизоров Micro RGB evo, которую производитель позиционирует как наиболее технологично продвинутые LCD-модели в своей истории