Реальный шифровальщик

18.11.08Мой Компьютер, №12 (516), 11.08.2008

Скачать программу можно пройдя по ссылке http://www.truecrypt.org. Программа бесплатна и поддерживает различные языковые локализации, среди которых есть русский и украинский языки.

После окончания установки будет предложено произвести перезагрузку компьютера, без которой TrueCrypt просто не запустится. После перезагрузки запускаем программу; нам сразу же предлагают пройтись на сайт разработчика и почитать мануал. ![]() Если Интернета нет, то просто отказываемся и попадаем в главное, оно же основное окно программы.

Если Интернета нет, то просто отказываемся и попадаем в главное, оно же основное окно программы.

|

|

Рис. 1 |

Изначально в доступных локализациях присутствует только английский язык, но поскольку не все в нем хорошо ориентируются, нужно заглянуть в «Settings > Language» и кликнуть по адресу в Интернете (а вот тут без Интернета «никуды» :-). Там выбираем нужную локализацию и загружаем к себе на компьютер. Все локализации запакованы в архив ZIP, имеют примерно одинаковый размер — около 50 Кб. После загрузки их к себе на жесткий диск просто разархивируем в папку к установленной программе. Программу перезапускать не нужно, выбираем удобный для нас язык и начинаем потихоньку «отделять зерна от плевел».

После запуска программы главное окно имеет следующий вид (рис. 1).

Нам доступны все незанятые системой буквы для дальнейшего создания зашифрованного диска под одной из этих букв.

Шифруемся

Давайте рассмотрим самую «популярную» операцию — создание зашифрованного тома, он также называется контейнером.

Для того чтобы создать зашифрованный том, нужно кликнуть по кнопке «Создать том», которая расположена прямо под списком доступных букв, или же выбрать в меню «Том > Создать новый том». После клика по кнопке вызывается «Мастер создания томов TrueCrypt», в котором на выбор предлагается:

-

Создать файловый контейнер (том)

-

Создать зашифрованный том внутри системного раздела диска

-

Шифрование раздела или диска с установленной системой.

Для начала давайте рассмотрим создание файлового контейнера. Выбрав этот пункт, попадаем в меню выбора типа создаваемого тома. На выбор доступны Обычный и Скрытый виды томов. Чем они отличаются, можно прочитать тут же; лично я советую вам прочесть описание Скрытого типа создаваемого раздела и почувствовать себя банкиром, у которого вымогают пароль :-)! Выбираем «Обычный том». В следующем пункте нужно выбрать размещение создаваемого контейнера. Что хорошо, программа работает не только с одним, «родным», типом файла, а позволяет создавать контейнеры с абсолютно «обычными» и привычными расширениями. ![]() Следует помнить, что при выборе уже существующего файла старый файл НЕ шифруется, а заменяется новым, зашифрованным файлом, а старые данные при этом удаляются!

Следует помнить, что при выборе уже существующего файла старый файл НЕ шифруется, а заменяется новым, зашифрованным файлом, а старые данные при этом удаляются!

Для примера я выбрал файл TestCrypt.iso, который базировался на образе диска.

|

|

Рис. 2 |

Если вы выбрали не рекомендуемое расширение файла, то получите предупреждение, что НЕ рекомендуется создавать контейнеры с расширением исполняемых файлов, а также тех, на которые в первую очередь обращают внимание антивирусы и система. В следующем пункте нам предстоит выбрать тип шифрования для создаваемого контейнера, на выбор есть 8 типов шифрования: AES, Serpent, Twofish, AES-Twofish, AES-TwoFish-Serpent, Serpent-AES, Serpent-TwoFish-AES, Twofish-Serpent.

При выборе каждого из вариантов внизу появляется справка, содержащая краткие данные о стойкости и истории ключа. Также, по клику на кнопке «Проверка», можно посмотреть данные о скорости шифрования/дешифрования персонально для вашего компьютера (рис. 2).

Также на выбор доступны 3 хэш-алгоритма: RIPEMD-160, SHA-512, Whirlpool.

Я оставил все по умолчанию, то есть AES, RIPEMD-160.

Следующим пунктом у нас идет «Размер тома», где нужно указать размер создаваемого контейнера. Лично я указал ровно 100 Мб.

Следующий шаг — это «Выбор пароля». Программа напоминает, что выбор пароля является залогом безопасного хранения данных, а также спокойных и безмятежных снов ночью :-).

|

|

Рис. 3 |

После выбора пароля его можно посмотреть, установив галочку «Показ пароля». Также в программе присутствует весьма ценная опция «Ключевые файлы». Допустим, вам нужно оставить архив на работе, на компьютере с общим доступом, и вы не уверены, что никто не знает ваших паролей. Тогда мы шифруем файл, но шифруем его «под ключ». То есть, мало того, что созданный контейнер зашифрованный, так он еще и не откроется при отсутствии ключа, который и составляет первые 1024 байта зашифрованного контейнера. Удобно, что ключ не специальный, программный файл, а любой файл с вашего жесткого диска, например, пустой файл .txt из дальней-дальней папки в системном разделе Windows. ![]() Также идет на пользу то, что можно выбрать большое количество таких файлов-ключей, и создать воистину «нерушимый» букет защит.

Также идет на пользу то, что можно выбрать большое количество таких файлов-ключей, и создать воистину «нерушимый» букет защит.

|

|

Рис. 4 |

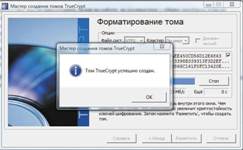

Итак, ключ создан, пароль выбран, можно кликать «Далее», но, кликнув по этой кнопочке, я получил сообщение, мол, негоже пароль составлять менее чем из 20 символов. Согласившись с тем, что я могу остаться без сохраненных данных, я попал в окно (рис. 3), в котором происходит форматирование тома — тут мы выбираем файловую систему будущего контейнера, размер кластера, а также можем указать параметр «Быстрое форматирование».

Перед тем как нажать «Разметить», предлагается поводить быстро-быстро мышкой (курсором) внутри окна для того, чтобы увеличить криптостойкость шифра, что я и сделал. Далее кликаем по кнопке «Разметить», после этого происходит разметка и создание зашифрованного контейнера.

После всех вышеописанных операций я получаю сообщение о том, что я трудолюбивый парень 🙂 (рис. 4).

Мы шифровальники-монтажники

Итак, том создан в указанной папке и с указанным размером, но нужно же его как-то использовать? Вот мы сейчас и разберемся, как именно работать со свежесозданными томами.

Внизу главного окна у нас есть раздел «Том», в котором мы выбираем свежесозданный раздел кликом по кнопке «Файл». После выбора контейнера мы сразу же ставим/убираем галочку «Сохранять историю», для пущей конфиденциальности. На выбор у нас есть следующие операции с выбранным контейнером: Изменить пароль тома, Установить алгоритм деривации ключа-заголовка, Создать резервную копию заголовка тома, Восстановить заголовок тома.

Если сразу же (или в процессе работы с программой) нам понадобится сменить пароль, то можно выбрать первый пункт, тогда перед нами появится окно, в котором нужно ввести текущий пароль, выбрать созданный ранее ключевой файл (или файлы, если их было создано несколько), затем ввести новый пароль, снова создать (если есть желание) ключевой файл (несколько файлов), изменить (тоже по желанию) алгоритм деривации ключа. Программа «задумается» и может даже подвиснуть. Это не страшно и абсолютно в порядке вещей. Через несколько (десятков) секунд, если все было сделано правильно, программа проинформирует вас отдельным сообщением об успешной смене пароля.

На случай, если нужна резервная копия тома, выбираем соответствующий пункт и получаем сообщение, в котором нас предупреждают, что для создания резервной копии ввод пароля обязателен. После этого нас спросят, содержит ли копируемый раздел скрытые разделы внутри себя. После указания информации про скрытые разделы нам сообщат, что далее нужно ввести имя для копии контейнера.

Шифруемся

А теперь приступим к самому вкусному, к работе с шифрованием/дешифровкой файлов.

|

|

Рис. 5 |

После выбора тома кликаем по кнопке «Смонтировать» в нижней части окна. После ввода запрашиваемых данных мы видим, что применительно к первой букве в списке программы (в моем случае это буква «М») и был смонтирован этот раздел. Мы можем посмотреть дополнительную информацию, кликнув по кнопке «Свойства тома» (рис. 5).

Два раза кликнув по строке с буквой «М», я попадаю в чистую папку размером в 99.7 Мб. ![]() На поверку это оказывается корень диска с выбранной ранее файловой системой NTFS.

На поверку это оказывается корень диска с выбранной ранее файловой системой NTFS.

|

|

Рис. 6 |

По всему тому можно совершать любые операции, создавать, копировать, удалять, перемещать любые файлы (рис. 6).

Но не просто так мы все делали, ведь если бы можно было проводить все операции только внутри созданного тома, много информации не набралось бы. Поэтому, конечно, можно и даже нужно 🙂 копировать информацию с «внешних» источников, будь-то основной жесткий диск, CD-диск, DVD-диск, flash-накопитель, и, конечно же, дискетка :-)!

После копирования всей информации, которая нуждается в защите и оберегании, мы можем поступить следующим образом:

-

Размонтировать раздел

-

Проверить файловую систему диска

-

Отладить том.

Размонтировать раздел — значит «извлечь» диск из общего доступа, Windows, в частности.

Проверка диска заключается в том, что встроенный в Windows отладчик CHKDSK сканирует весь диск, в режиме «только для чтения», ведь диск защищен, и выдает информацию касательно файлов. Если что-то пошло не так (и такое бывает), можно выбрать пункт «Ремонт диска», и встроенная в Windows утилита начнет отлаживать ваш раздел.

Можно монтировать созданные тома с заданными параметрами:

-

Монтировать как том «только для чтения»

-

Монтировать как сменный носитель

-

Использовать зарезервированное для отладки место

-

Защитить том от повреждения при копировании.

Кнопка «Размонтировать все» размонтирует все смонтированные на момент нажатия тома.

Кстати, не забывайте, что диск хоть и «виртуальный», но копирование данных в нем происходит как и в «реальном» ЖД, поэтому не размонтируйте диски во время передачи данных!

Полный шифр

Теперь предлагаю вернуться к мастеру создания томов и рассмотреть создание тома из целого несистемного диска или внешнего устройства, flash-накопителя, например.

Роль «внешнего устройства» будет исполнять моя флэшка размером в 2 Гб.

Итак, мы выбираем «Обычный том TrueCrypt», в типе устройства выбираем DeviceHarddisk*Partition1. * — порядковый номер флэшки относительно всех подключенных ранее устройств.

Учтите, что если выбрать всю флэшку как ЖД, программа скажет, что флэшка содержит разделы и откажется принимать ее для шифрования, а если выбрать первый раздел (…Partition1), то будет как раз то, что нужно и программе, и вам.

Ставим или убираем галочку «Сохранять историю» и переходим к алгоритму шифрования. В этот раз я решил выбрать такие параметры: AES-TwoFish-Serpent и хэш SHA-512.

С выбором пароля трудностей возникнуть не должно, только на этот раз я ключевые файлы выбирать не буду, и вот почему. Поскольку у меня полностью зашифрованный раздел, то изначально он зашифрован, а поскольку ключ именно для открытия, то как я смогу открыть ключом, который хранится в зашифрованном разделе и требует того же ключа для открытия :-)? Правильно, никак. Вот поэтому в данном случае можно просто выбрать пароль позаковыристей, не более.

Следующий шаг: выбираем файловую систему, размер кластера и по своему усмотрению ставим/убираем галочку «Быстрое форматирование». И на скорости в среднем 4.8 Мб/с (пиковая скорость 5.8 Мб/с) за 6 минут и 32 секунды завершается форматирование тома и создание зашифрованного раздела на моем Flash-накопителе. Также скорость разметки зависит от выбранного шифра и вида хэша: чем криптостойче шифр, тем дольше будет происходить разметка, ну и наоборот :-).

|

|

Рис. 7 |

После этого я снова попадаю в главное окно программы. И тут нас ждет некоторая неожиданность, ведь флэшка не монтируется обычным образом, так как изначально она не видна как устройство Windows, но и явно в самой программе она также не видна. Для того, чтобы работать с монтированием флэшек, предназначена кнопка «Автомонтирование», клик по которой сканирует подключенные устройства и при обнаружении зашифрованной флэшки автоматически добавляет ее к первой свободной букве для подключенных устройств. После всех вышеописанных операций моя флэшка появилась уже не как flash-устройство, а как жесткий диск размером 1.9 Гб (рис. 7).

С таким жестким диском мы можем делать точно такие же операции, как и с обычным, а именно: создавать, копировать, перемещать, удалять. Еще раз напомню, НЕ размонтируйте устройство во время передачи данных, рискуете потерять и данные, и надежную работу своего ЖД.

Для того чтобы настроить действие при «втыкании» флэшки в USB-порт, пройдемся по адресу «Инструменты > Настройка переносного диска». Тут мы можем настроить следующие параметры:

-

Создание папки переносного диска

-

Настроить автозапуск (то есть, что будет происходить, когда я вставлю именно зашифрованную флэшку).

А произойти может вот что:

-

Нет действия

-

Запуск программы TrueCrypt

-

Автомонтирование тома TrueCrypt.

При выборе последнего варианта перед нами открываются дополнительные возможности:

-

Выбор тома для монтирования

-

Выбор буквы диска для открываемого диска (но, если она будет занята, автоматически будет применена следующая буква)

-

Открывать том в Проводнике Windows

-

Монтировать только для чтения

-

Кэшировать пароли в память драйвера (драйвер работает под именем программы).

Для того чтобы удалить весь шифр с flash-накопителя, нужно проделать следующие операции:

-

Смонтировать раздел, кликнув по кнопке «Автомонтирование»

-

Удалить все данные, или переместить их в другое место

-

Размонтировать раздел

-

Через меню «Пуск» зайти в «Панель управления», далее в «Администрирование»

-

В «Администрировании» идем в «Управление компьютером»

-

В «Управлении компьютером» выбираем «Управление дисками» и меняем букву диска на любую свободную.

Затем форматируем флэшку и… все… Ваша флэшка как новенькая.

* * *

Для удобного использования программы рассмотрим еще некоторые пункты меню.

Через меню «Система > Зашифровать системный диск» можно произвести шифрование системного диска, что также происходит в «Мастере шифрования».

Через меню «Система > Создать диск восстановления» можно создать копию системного диска для восстановления системы.

Бывает полезной функция «Иструменты > Тест скорости», которая позволяет узнать время шифрования/дешифровки данных персонально на вашем компьютере, причем вы можете указывать различные типы шифрования и данных. Примерно такова и функция «Тест алгоритмов генерирования векторов», которая позволяет узнать скорость генерации шифров также именно на вашей машине.

Для того чтобы постоянно не указывать путь к ключевым файлам, можно указать «Ключевые файлы по умолчанию». Но нужно помнить, что данная опция существенно снижает безопасность. Теперь вместо двух защитных опций остается одна — пароль. А его как раз и можно подобрать. Поэтому лично я не советую пользоваться данной опцией.

Кстати, если вы уверены в том, что во время вашей работы ничто (или никто) не помешает вам, можно поставить галочку при монтировании диска — «Записывать пароли в кэш». Таким образом, не придется постоянно вводить пароли при каждом монтировании/размонтировании.

Через меню «Справка» можно попасть на различные ресурсы разработчика — форум, сайт, новости, можно сделать пожертвование или сообщить об ошибке, а также связаться с авторами программы.

Много плюсов и немного минусов

Сегодня мы рассмотрели основные функции программы, а также различные способы работы с программой. «За кадром» остались описания некоторых настроек и функций, а также мы не шифровали системный раздел, но, смею вас уверить, вы разберетесь — ничего сложного нет, а руководствуясь всем вышеописанным, можно легко продолжить знакомство с программой.

По большому счету, огрехов в ней я не нашел. ![]()

![]() Так почему бы не воспользоваться программой, ведь конфиденциальность — это же спокойный сон, а сон — это здоровье, здоровье это жизнь… 🙂

Так почему бы не воспользоваться программой, ведь конфиденциальность — это же спокойный сон, а сон — это здоровье, здоровье это жизнь… 🙂

Если возникнут неотложные вопросы, всегда можно зайти на сайт www.mycomp-club.at.ua и задать их в соответствующем разделе.

Хорошего лета всем, кто читает эти строки :-)!

Константин МАЙБОРОДА aka Kataphan

Web-droid редактор

вологість:

тиск:

вітер:

Наушники Sony WH-1000XM5: звук вне времени

Полноразмерные наушники Sony WH-1000XM5 уже достаточно долго присутствуют на рынке, но шума, простите, наделали не так много. Разберемся почему, ведь еще несколько лет назад серия Sony WH-1000XM была одной из самых популярных.

Google Chat получит поддержку Slack и Teams

Google обновлениеGoogle Chat начнет взаимодействовать и получит интеграцию с платформами Slack и Teams

Профессиональные видеокарты NVIDIA RTX A1000 и A400 получили низкопрофильное исполнение в виде карт расширения PCI

NVIDIA видеокартаNVIDIA RTX A1000 и A400 выполнены в форм-факторе низкопрофильных однослотовых карт расширения PCI Express 4.0 x16 (но работают в режиме x8)