Обзор: Эволюция файрволов

12.04.11Со времен появления первых персональных брандмауэров схема их работы практически не изменилась. Конечно, настройки и модули фильтрации файрволов постепенно модернизировались, однако принцип работы этих программ оставался практически неизменным. Лишь в последнее время некоторые производители антивирусного ПО стали применять в своих продуктах несколько иной принцип работы, и появилось новое поколение персональных брандмауэров — так называемые файрволы-«песочницы» (sandbox). О принципах и недостатках работы современных «огненных стен», а также о том, как функционируют « песочницы», мы и поговорим далее.

Зачем они нужны?

Прежде чем начать рассказ об эволюции файрволов, стоит немного поговорить о том, что это вообще за приложения, для чего они нужны и вкратце обрисовать принцип их работы.

Некоторые пользователи часто задаются вопросом, дескать, зачем нужен файрвол, если у меня уже установлен антивирус? Хотя антивирусы и файрволы и — бойцы одного и того же фронта, на деле функции этих продуктов принципиально разнятся. Если задачей первых является обнаружение и нейтрализация вредоносного ПО, то вторые нужны для того, чтобы не пропустить зловредные объекты на компьютер. Выражаясь простыми словами, компьютеры в сети обмениваются информацией, передаваемой отдельными порциями, которые называются пакетами. Для этого у каждого компьютера в сети есть свой адрес, уникальный в ее пределах, – IP. Для отправки и приема данных у компьютера существуют специальные «двери» – порты, каждый из которых имеет свой номер и предназначен для определенных целей. Собственно, именно эти порты и проходящую через них информацию и контролируют брандмауэры. Кроме того, порты служат своего рода маяками, позволяющими определить присутствие компьютера в сети. ПК, у которого все порты невидимы, злоумышленник просто не обнаружит, а значит, и провести атаку на такой компьютер не сможет. Поэтому еще одна задача файрволов – обеспечить невидимость компьютера в Сети.

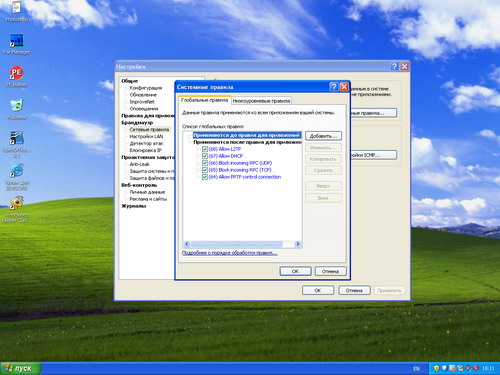

Еще одна важная функция файрвола — следить за всеми функционирующими в операционной системе приложениями. Ведь зачастую вредоносные программы, чтобы обойти брандмауэр и получить доступ в сеть, маскируются под обычное безопасное ПО или даже внедряются в память уже запущенных программ. Для этого в файрволах существуют специальные наборы правил, позволяющих проводить фильтрацию доступа работающих приложений в Интернет. Большинство брандмауэров имеют предустановленные наборы правил или же включают в свой арсенал специальные мастера, позволяющие быстро настроить работу программы даже начинающим пользователям. ![]()

![]() Кроме того, всегда есть возможность установить эти конфигурации вручную.

Кроме того, всегда есть возможность установить эти конфигурации вручную.

Все те же, все то же…

Ознакомившись с сутью работы брандмауэров, можно продолжить разговор об эволюции этих продуктов. В сущности, со времен первого персонального файрвола для Windows AtGuard, созданного в начале 90-х годов прошлого века и купленного в свое время Symantec, схема контроля входящих и исходящих соединений персональными файерволами ничуть не изменилась.

Контроль входящих соединений осуществляется простым блокированием портов, которое осуществляется согласно установленным наборам правил, о которых говорилось выше. Существует также возможность вручную редактировать список блокируемых портов. Однако для большинства пользователей эта задача достаточно сложна, поскольку далеко не все знают, в какие именно порты «стучаться» конкретные приложения и и для чего каждая такая «дверь» предназначена.

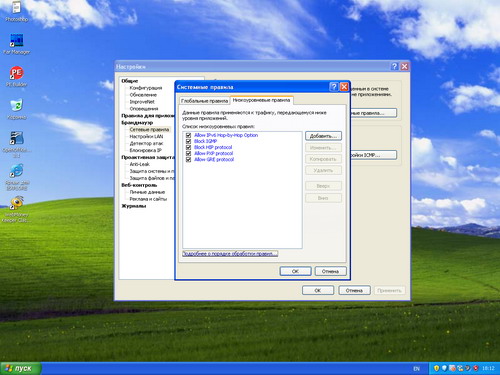

В случае контроля исходящих соединений перед пользователем, как правило, появляется всплывающее окно с технической информацией и вопросом, что же с этим соединением делать: разрешить, блокировать или создать запретительное или разрешительное правило. В свое время эта схема работала неплохо, поскольку контролировался всего один параметр — факт выходя приложения в сеть. Однако с появлением огромного количества зловредных программ, такие достаточно примитивные техники контроля работы с сетью обходятся злоумышленниками довольно просто. В результате компании-разработчики антивирусного ПО вынуждены были увеличивать количество контролируемых подсистем ОС и приложений, которым позволено выходить в Интернет (например, браузерам). Что, в свою очередь, привело к существенному росту количества всплывающих окон с вопросами к пользователю. И для того, чтобы разобраться в происходящем и правильно реагировать на приходящие запросы, «юзер», опять же, должен быть соответственно подкован в компьютерных вопросах. ![]() Фактически, персональные файерволы превратились в классические HIPS (http://ru.wikipedia.org/wiki/HIPS) с модулями контроля сети.

Фактически, персональные файерволы превратились в классические HIPS (http://ru.wikipedia.org/wiki/HIPS) с модулями контроля сети.

По списку

Неудивительно, что, обеспечивая достаточно приемлемый уровень защиты, персональные файерволы не прижились в корпоративной среде. С таким огромным объемом информации, которое генерируют эти средства защиты, ни один IT-департамент справиться в принципе не в состоянии. А полагаться на то, что рядовые сотрудники, например, из бухгалтерии, смогут корректно настроить сложное для простого обывателя средство защиты, по меньшей мере, наивно.

Нельзя сказать, что разработчики не пытались изменить подобный ход вещей. Были введены различные упрощения вроде белых списков уже известных как «хороших» приложений, автогенерация правил для них. Но кардинально ситуация не улучшилась, персональные файерволы все так же выдают большое количество сообщений, оставаясь слишком сложными как для простых пользователей, так и для крупных компаний.

Песочная безопасность

Проблемы с количеством всплывающих окон с вопросами пользователям была решена с появлением нового типа персональных файрволов, так называемых «песочниц». Одними из ярких представителей таких продуктов являются программы Comodo Internet Security (http://personalfirewall.comodo.com) и DefenseWall Personal Firewall (www.softsphere.com). Собственно, песочница в данном случае означает ограниченную зону исполнения с пониженными правами процессов. По сути, брандмауэр изначально разделяет приложения на доверенную и недоверенную зоны и устанавливает определенные правила поведения процессов. Это позволяет зоны свести количество всплывающих окон к минимуму, обеспечивая близкую к 100% защиту своих пользователей за счет того, что файрвол контролирует исходящие подключения только из недоверенной зоны. ![]() Кроме того, некоторые «песочницы» можно настроить таким образом, что программа не будет вообще задавать пользователю вопросы, принимая решения в автоматическом режиме.

Кроме того, некоторые «песочницы» можно настроить таким образом, что программа не будет вообще задавать пользователю вопросы, принимая решения в автоматическом режиме.

Защита из комода

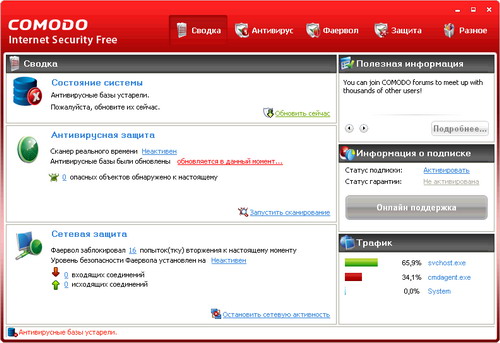

Одним из продуктов «песочного» поколения является приложение Comodo Internet Security. По сути это программа для комплексной защиты компьютера от зловредного ПО, состоящая из трех компонентов: антивируса Comodo Antivirus, модуля защиты Comodo Defense+ и персонального фаервола Comodo Firewall. Последний позволяет автоматически скрывать компьютер в сети, делая его невидимым для хакерских атак, а также анализирует и фильтрует входящий и исходящий трафик вашего компьютера. Кроме того, файрвол оснащен встроенной проактивной защитой от вирусов и троянских программ.

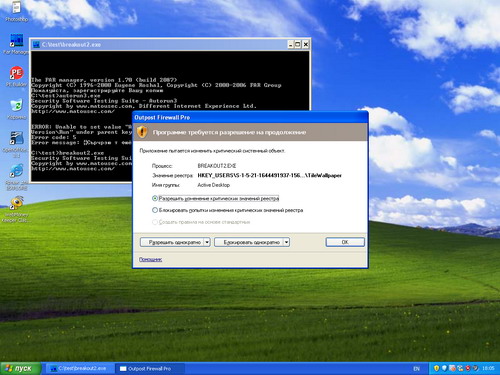

Правда, справедливости ради стоит сказать, что схема песочницы, избранная индийской компанией Comodo, не позволяет добиться высоких показателей защиты, поскольку в ней есть серьезные «родовые травмы». Причина состоит в том, что «песочница» в Comodo Internet Security является лишь внешней «нашлепкой» на «классический» модуль защиты, базирующийся на работе со всплывающими окнами. ![]() В связи с этим исследователи из Malware Research Group (www.malwareresearchgroup.com) продемонстрировали широкой публике два ролика:

В связи с этим исследователи из Malware Research Group (www.malwareresearchgroup.com) продемонстрировали широкой публике два ролика:

is very old» rel=»nofollow»>www.youtube.com/watch?v=4AYeIDI4CB4&feature=player_embedded и

is very old» rel=»nofollow»>www.youtube.com/watch?v=0-xW6N8_eDI&feature=player_embedded.

Надежная стена

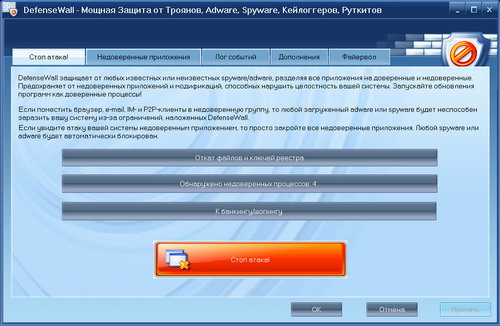

Еще один «песочный» файрвол — DefenseWall Personal Firewall. Продукт имеет дружественный интерфейс и позволяет минимизировать количество обращений к пользователю, обеспечивая при этом достаточно высокий уровень защиты ПК. Модуль автоматической адаптивной защиты блокирует все слушающие порты доверенной зоны, обеспечивая отсутствие необходимости настройки портов вручную либо сводя ее к простому выбору профиля тех портов, которые нужно не блокировать. Автоматически подстраиваясь под окружение, система обеспечивает невозможность атаки компьютера в обход недоверенной зоны песочницы. Можно также настроить блокировку определенных портов вручную.

Все в одном

Оснащен файрволом и продукт ESET Smart Security, новая версия которого, 4.2, увидела свет в этом году (см. hi—Tech PRO 5/2010, c.101). Приложение представляет собой комплексный продукт, включающий антивирус на движке известного антивируса NOD32, брандмауэр, антишпионский модуль и фильтр для защиты от спама. Управление всеми функциями ESET Smart Security осуществляется из одной графической оболочки, обеспечивая легкость в настройке и использовании программы. Антивирус совместно с функцией поиска шпионских модулей поможет обнаружить и удалить самые разные виды вредоносных приложений. ![]() Встроенный брандмауэр активно противодействует различным сетевым атакам, а антиспам-фильтр, используя качественные алгоритмы распознавания спама, избавит от нежелательной корреспонденции.

Встроенный брандмауэр активно противодействует различным сетевым атакам, а антиспам-фильтр, используя качественные алгоритмы распознавания спама, избавит от нежелательной корреспонденции.

Групповая безопасность

Хотя в статье речь идет в основном о персональных файрволах, не стоит забывать о существовании корпоративных версий этих продуктов. Ярким примером таких приложений является Kerio Control. Разработанный специально для сетей предприятий среднего и малого бизнеса, программа обеспечивает защиту от внешних атак и вирусов, а также дает возможность ограничения доступа пользователей к вебсайтам (в том числе в зависимости от их содержания). В новой версии программы также реализованы расширенные возможности уведомления администраторов о таких событиях, как обнаружение вирусов, блокирование несанкционированных подключений и т.д.

Сергей Потапенко, Илья Рабинович

Web-droid редактор

вологість:

тиск:

вітер: